Usine du futur (1/3) : un réseau industriel sécurisé dans les Technicentres Industriels de SNCF

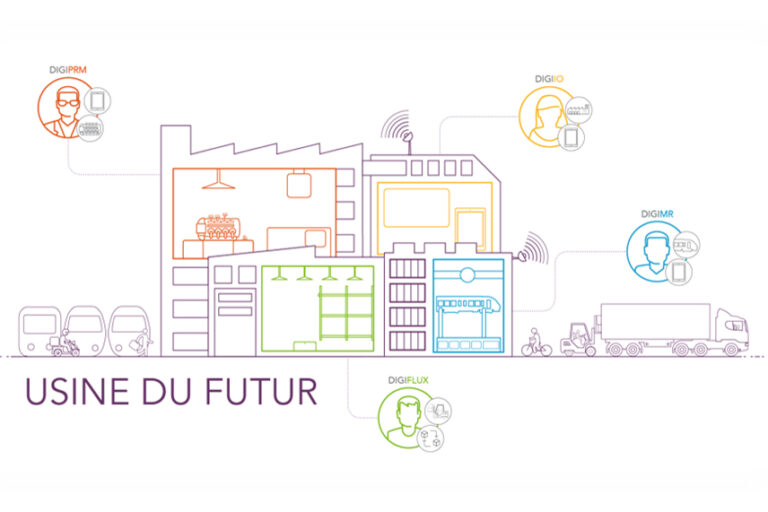

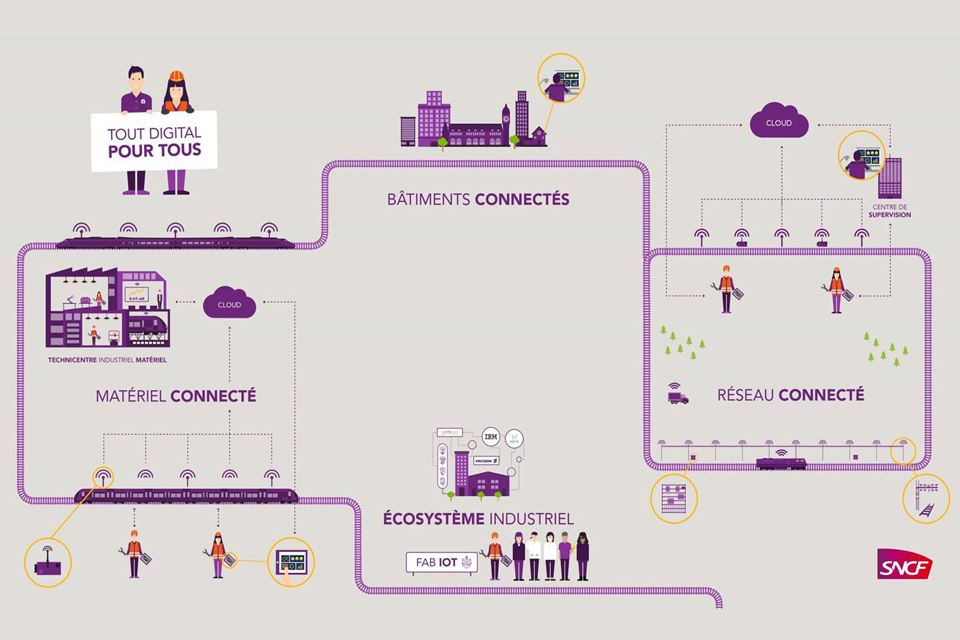

SNCF façonne son industrie 4.0 à travers le programme Usine du futur. Piloté par la Direction du Matériel depuis 2016, ce programme a permis à l’entreprise de développer et de déployer les outils digitaux pour le terrain. Dans les Technicentres Industriels, un réseau industriel sécurisé et adapté aux nouveaux usages a été mis en place en 2019.

Publié le

Par La Redaction

Dans les coulisses industrielles de SNCF, les machines se doivent d’être opérationnelles pour assurer la maintenance lourde du matériel roulant. De très nombreuses installations sont nécessaires à la réparation de pièces ou rénovation de rames : machines à laver, machines d’usinage, des ponts de levages, des bancs d’essais… Ces installations doivent être disponibles et performantes afin de justifier les investissements et répondre aux gains de performances industriels attendus.

Un réseau au service de la performance industrielle

Pour contribuer à la performance de notre outil industriel, nous connectons nos machines à un superviseur. « Cela nous permettra de collecter la donnée utiles à la maintenance de nos machines mais aussi de gagner en efficience dans notre production » », résume Cédric Gallais, directeur du programme Usine du futur. « Nous pouvons faire de la maintenance prédictive des machines à partir des données décrivant la façon dont elles se comportent – via par exemple les mesures de vibration, température ou tension électrique –, et de réaliser les interventions à effectuer, même à distance, avant la panne ». Les données issues de l’utilisation des installations d’outillages vont aussi permettre d’optimiser notre investissement.

Cette connexion n’est possible que grâce à l’existence d’un réseau industriel. Cédric Gallais indique qu’il a été progressivement déployé en 2019 dans les Technicentres Industriels, en étant basé sur une infrastructure industrielle mise en place par la DOSN et la DSI de la Direction du Matériel de SNCF. Les moyens de gestion des équipements industriels, comme les PC industriels – qui permettent de gérer les machines – sont aussi connectés sur ce réseau.

Une même infrastructure pour deux environnements SI

L’intérêt de connecter les machines est aussi d’intégrer leurs données dans les outils digitaux utilisés par les agents du terrain, comme Collector ou On Time, afin d’améliorer la performance industrielle. Cependant, le réseau industriel et le réseau bureautique – utilisé par les outils cités précédemment –, sont deux environnements distincts, même s’ils reposent sur une même infrastructure.

« On fait communiquer les deux univers pour capter toutes les données venues du monde industriel, pour pouvoir faire de la téléopération, de la maintenance prédictive, et travailler sur le jumeau numérique… C’est là où se trouvent les problématiques », explique Pierre Baranger, Chef de projet DIGI IO du programme Usine du futur. En effet, les deux environnements SI sont ne disposent pas des mêmes normes de sécurité.

Des normes spécifiques pour la sécurité

Dans le monde industriel, il y a des machines très anciennes pilotées via les logiciels sous Windows XP, voire antérieurs. Aujourd’hui, ces environnements sont risqués, car les entreprises comme Windows ou les fournisseurs de machines ont parfois arrêté les mises à jour. « Si l’on trouve des failles pour s’introduire dans ces systèmes-là, ce ne sera jamais corrigé », alerte le chef de projet. En même temps, l’investissement dans les machines de maintenance sont souvent amortis sur des décennies. Il est donc difficile de toutes les remplacer au fur et à mesure du développement de l’environnement informatique, contrairement à l’évolution du parc informatique de l’entreprise.

En connectant le SI informatique – doté d’antivirus et normes régulièrement mis à jour – et le SI industriel, les équipes SNCF ont voulu prendre en compte les enjeux de sécurité entre les deux mondes. « Dès le début du projet, la DSI Matériel et la DOSN ont lancé une étude pour définir les directives et normes concernant la sécurisation du passage entre le réseau industriel et celui du SI classique », rappelle le chef de projet. Cette étude a abouti à un document technique HLD (pour « high level design »), basé sur le standard « ISA 99 » mais aussi les cas d’usage SNCF. En fonction d’usages et d’impacts humains et environnementaux, les équipes ont identifié plusieurs catégories d’installation outillage, comme « les familles polluante, industrielle classique, risquée ». Chaque machine connectée ne va communiquer que dans un certain périmètre, pour éviter qu’elle soit contrôlée – via le réseau IT – par quelqu’un de mal intentionné. Ainsi, « en cas d’une cyberattaque, nous aurons minimisé le risque en cloisonnant et en séparant les différentes familles, afin qu’il y ait le moins de conséquences possibles et qu’elles soient détectées en amont », explique Pierre Baranger.

Pour l’avenir, le chef de projet est convaincu que cette démarche va « apporter des nouvelles technologies et d’infrastructure réseau, qui bénéficiera à l’ensemble du groupe en termes de sécurité, comme des sondes d’intrusion pour surveiller les activités sur le réseau ou le SD-LAN ».